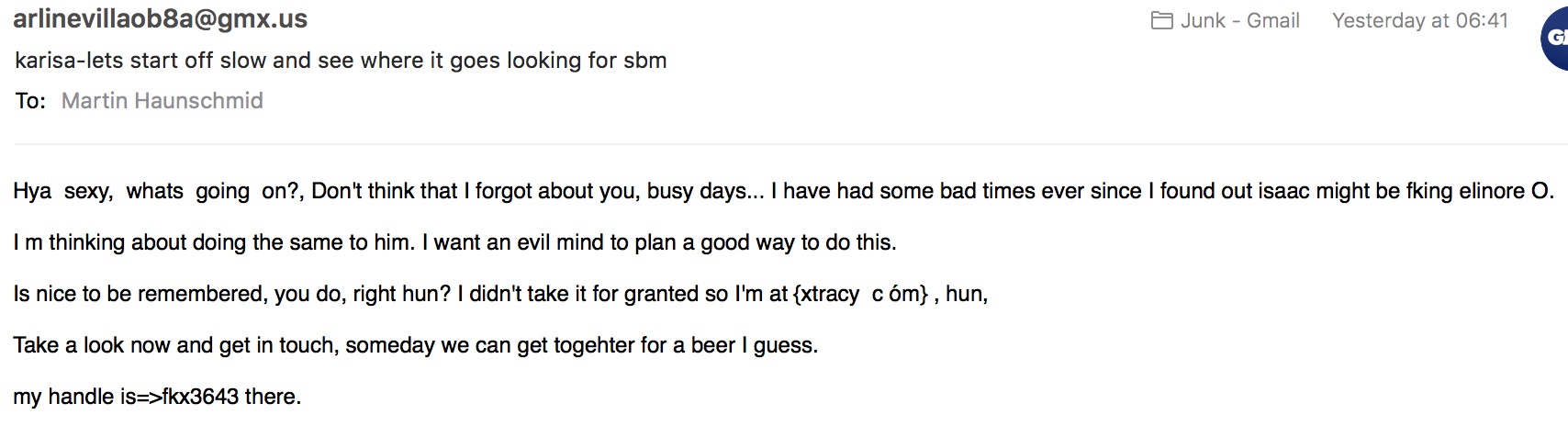

Es ist ein Tag wie jeder andere. Ich programmiere ein wenig, ein Termin. Und plötzlich kommt die E-Mail:

Eine Frau aus der Vergangenheit. Spannend. Mit diesen Infos kann ich wenig anfangen. Aber die Dame ist, ihrem Schreibstil nach zu urteilen, schwer verwirrt.

Sehen wir uns die Fakten an

- Die arme Frau wurde von Isaac mit Elinore betrogen 😱

- Will es Isaac zurückzahlen

- Sie heißt entweder Tracy, oder aber fkx3643

Auf jeden Fall aber finde ich sie auf “{xtracy c óm}”.

Tut mir leid, Tracy, vorher muss ich natürlich sichergehen, dass du mich hier nicht verarschst. Nur weil wir uns anscheinend kennen, heißt das nicht, dass ich meine Due Diligence außen vor lasse.

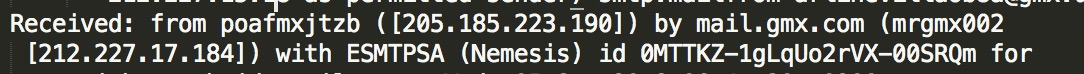

Zuerst versuche ich, Tracy’s IP-Adresse herauszufinden. Wie? Ich sehe mir die sogenannten E-Mail-Header an.

Eine E-Mail besteht aus mehr, als wir in unserem Mailprogramm sehen. Jeder Server, durch den die E-Mail geht, hängt weitere Informationen an den Header an. Diese können wir auslesen.

Das könnten der Rechnername + IP-Adresse von Tracy sein. Oder aber natürlich ein Fake. E-Mail Header sind nicht so schwer zu fälschen.

Aber das würde Tracy doch nie tun.

Ich checke diese IP mit der Suchmaschine shodan.io, um herauszufinden, was auf dem Rechner laufen könnte.

Nix.

Macht natürlich Sinn. Tracy hat die E-Mail sehr wahrscheinlich von ihrem Consumer-PC ganz verzweifelt aus dem Hotel geschrieben. Da wird kein Webserver oder so darauf laufen. Bis jetzt schaut alles also seriös aus. lel.

Tracy’s Webseite

Ganz vertraue ich der E-Mail aber immer noch nicht. Aus diesem Grund taste ich mich vorsichtig weiter.

Diese Recherche wurde in einer VM (virtuellen Maschine) durchgeführt. Die kann, sollte ein Virus daherkommen, einfach zurückgesetzt werden. Ich empfehle natürlich nicht, jemals auf solche Links zu klicken.

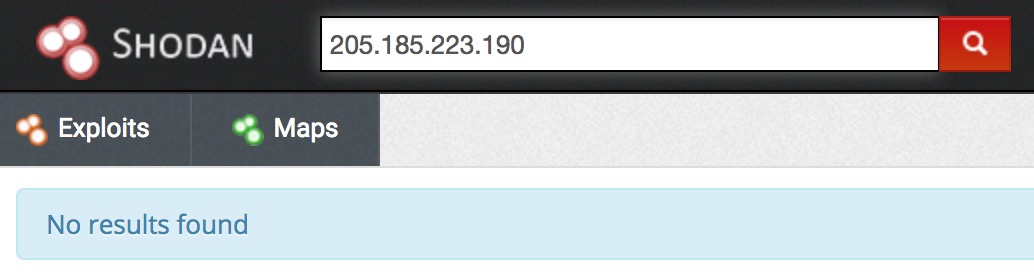

Ich lade mir mal den Quellcode von {xtracy c óm} herunter. Damit kann ich mir mal ansehen, ob nicht eventuell schädliche Sachen mitgeladen und ausgeführt werden.

Der ist aber relativ leer. Da ist gar keine Webseite. Nur dieses kleine Stückchen Code. Das leitet einfach auf die URL da drin weiter.

<meta HTTP-EQUIV=“REFRESH“ content=“0; url=http://trk.wdacashtrk.com/aff_c?offer_id=478&aff_id=7960″>

Das ist kein so klingender Name mehr wie {xtracy c óm}. Auch die Parameter (offer_id und aff_id) sind nicht uninteressant. Könnte die Tracy eine abgeklärte Affiliate-Marketerin sein?

Affiliate Marketing

Affiliate Marketing gibt es in vielen Ausprägungen – von shady bis extrem shady (full disclosure: ich bin kein Fan). Dahinter steckt Folgendes:

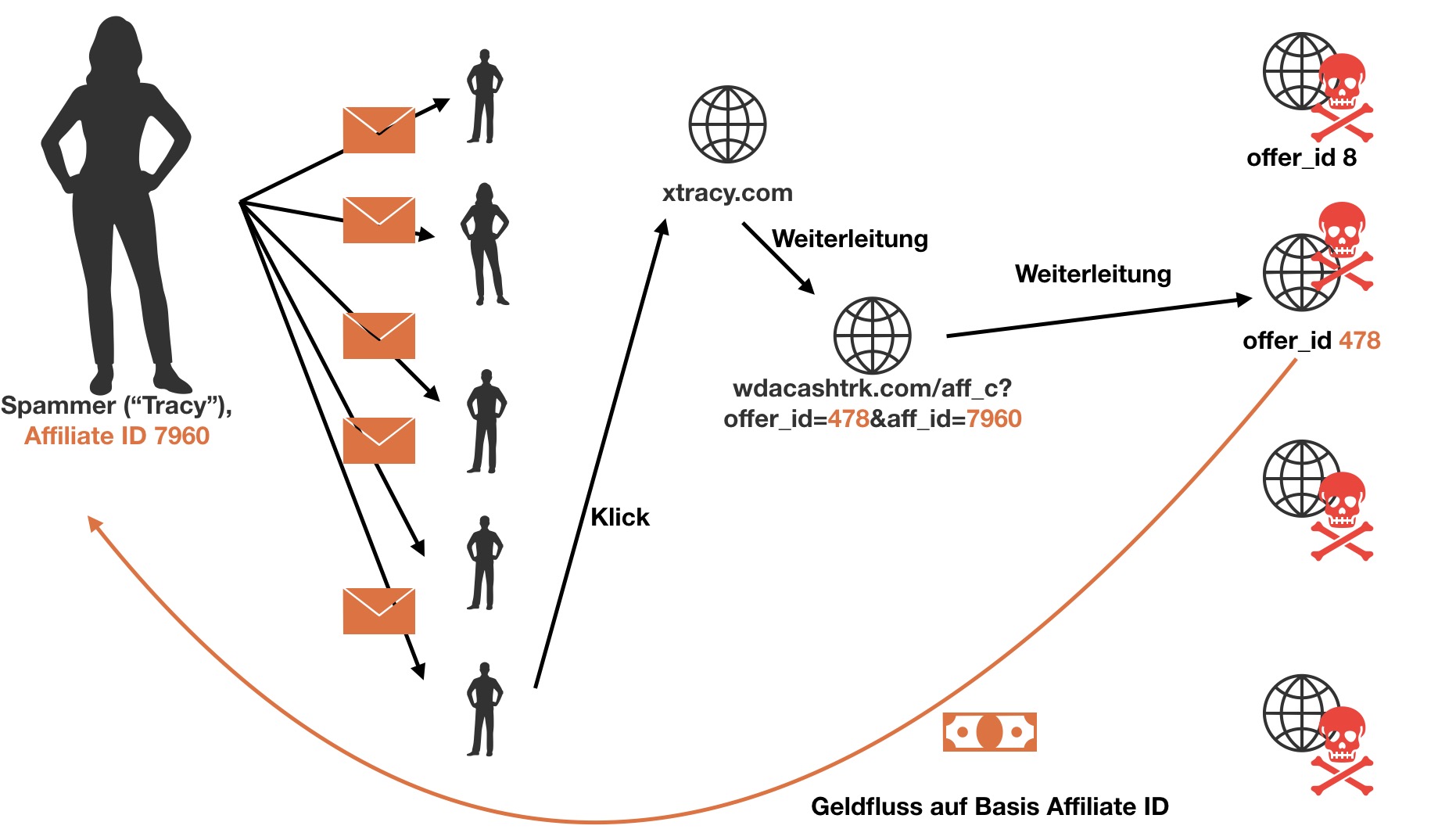

- Tracy erstellt einen Affiliate Account und kriegt eine Affiliate ID (wie z.B. oben zu sehen, hat Tracy die ID 7960)

- Diese ID wird verwendet, alle Käufe von Kunden zu tracken.

- Gekauft wird aber nicht bei Tracy, sondern von anderen Personen. Tracy ist hier nur die Salesabteilung sozusagen.

- Tracy bekommt dann einen Anteil am Umsatz, den sie generiert hat

Wer sich mit der seriösen Seite des Affiliate Marketings beschäftigen will, dem sei instagram.com/lima.rocks ans Herz gelegt. Die kennt sich da besser aus als ich.

Aber zurück zu meiner Recherche.

Tracy’s Webseite 2

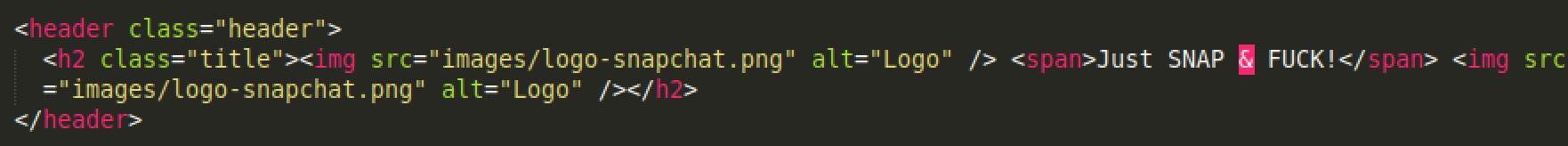

Ich folge dem Link und siehe da:

Also doch nur ein unseriöses Angebot. Ach Tracy.

ICH DACHTE WIR HATTEN EINE CONNECTION 😭

Und das Allerschlimmste:

Die Seite ist nicht gut programmiert. Breaks my heart. 💔

Da ist ein Fragebogen, der mich nach meinen Vorlieben fragt. Und egal was ich anklicke, das Ding macht sowieso was es will.

Ich habe natürlich nicht den Fragebogen ausgefüllt. Ich habe mir den Quellcode angesehen.

Unseriöse Angebote

{xtracy c óm} ist also nur der Einstieg in ein Netzwerk an Affiliate-Webseiten. Ich bin nun ehrlich gesagt etwas enttäuscht von Tracy. Will sie nur Geld mit mir verdienen?

Auch dass ich hier den Link mit einer offer_id von 478 gekriegt habe, lässt mich nicht entspannen.

Gab es hier vielleicht vorher schon 477 andere Angebote von Tracy, die ich womöglich ignoriert habe?

Es gibt nur einen Weg, das herauszufinden:

Brute Force

Brute Force ist eine Technik, bei der einfach alle möglichen Versuche durchgeführt werden.Wenn du zum Beispiel dein facebook-Passwort vergessen hast, und einfach alle 3 (schlechte Idee!) Passwörter die du hast, durchprobierst, könnte man das als Brute Force bezeichnen.

Wie mans halt so macht, schreibe ich mir ein Tool, das die offer_ids von 1 bis 100 durchprobiert. Das Ergebnis: 5 tatsächlich existente Webseiten:

- 1 weitere Snapchat-Fake Seite

- 4 shady Datingportale

Auf diesen Seiten finde ich das volle Programm an Popups, User-die-Seite-nicht-schließen-lassen-Skripte sowie dieses Schmankerl:

Zurück Button überschreiben

Hast du sicher schon einmal erlebt. Beim Streamen auf ein falsches Popup geklickt, und es dann nicht mehr geschafft, zurück zu kommen. Der Klick auf den „Zurück“-Button führt nur immer tiefer ins Verderben.

Dieses Stückchen Code auf einer der Seiten kommt mir verdächtig vor:

var _0xf54d=[„\x73\x74\x72\x61\x69\x67\x68\x74“,

„\x68\x74\x74\x70\x3A\x2F\x2F\x72\x65\x61\x6C\x6C\x79\x67\x6F\x6F\x64\x6C\x69\x6E\x6B\x2E\x66\x72\x65\x65\x68\x6F\x6F\x6B\x75\x70\x61\x66\x66\x61\x69\x72\x2E\x63\x6F\x6D\x2F\x68\x69\x74\x2E\x70\x68\x70\x3F\x73\x3D\x32\x38\x35\x26\x70\x3D\x31\x26\x61\x3D“];

Wer meinen Artikel über Antiviren gelesen hat, dem kommt das vielleicht bekannt vor. Auf jeden Fall versucht hier jemand, etwas zu verstecken.

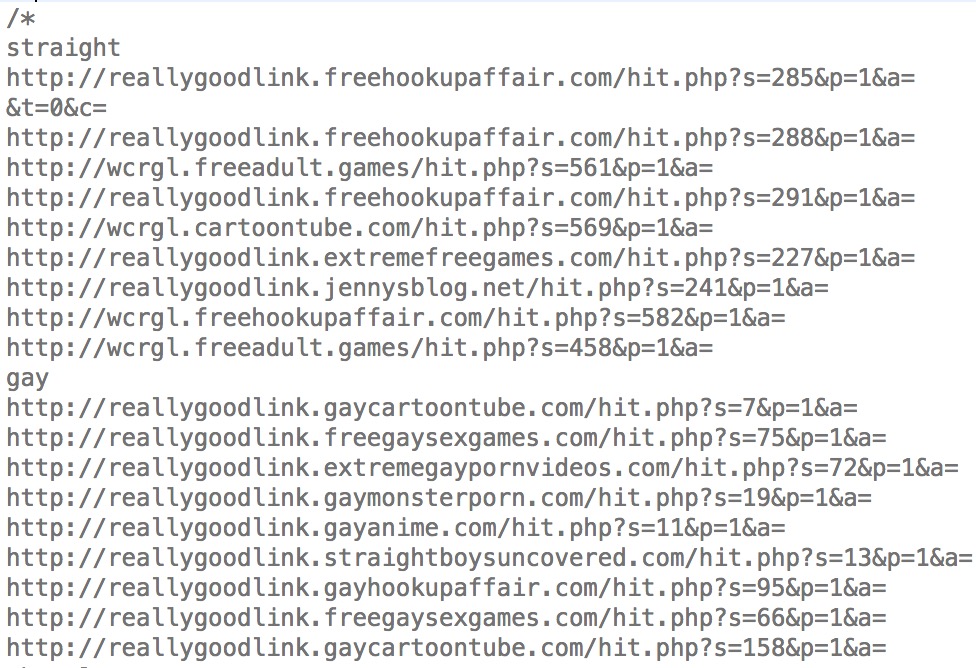

Versuchen wir herauszufinden was. Diese Zeichen sind im sogenannten Hexadezimalen System. Jetzt will ich’s wissen und schreibe mir ein Tool, um das zu decoden. Tracy, du kommst mir nicht aus.

Das muss man sich auf der Zunge zergehen lassen. Da hat jemand ein Script geschrieben, das den Zurück-Button im Browser überschreibt.

Und zwar nicht mit irgendwelchen zufälligen Links. Das Ganze ist steuerbar.

Setzt man einen Parameter, kann der Seitenbetreiber bestimmen, welche Seiten aufgerufen werden sollen, wenn ich nun doch nicht mit Tracy chatten möchte.

Warum macht der sowas?

Ich bin mir inzwischen ziemlich sicher, dass es sich hier um ein riesiges Netzwerk an Spamseiten aus dem Adult-Bereich handelt. Diese Netzwerke bedienen meist direkt mehrere Nischen (oben z.B. gay und straight). Deshalb muss auch der überschriebene Zurück-Button mehrere Nischen abdecken können.

Wenn jemand auf einer Gay-Seite auf zurück klickt, möchte der User wahrscheinlich kein Straight-Angebot haben. Das wär einfach nur schlechtes Targeting und nicht conversionoptimiert. Sowas macht man nicht.

Ich könnte jetzt natürlich die oben stehenden Domains analysieren, aber ich glaube das lasse ich. Zumindest für heute.

Zusammenfassung

Das war jetzt sehr viel Information (und Tech-Sprech) auf einmal. Deshalb habe ich das System für dich hier noch einmal skizziert. Darf ich präsentieren? Eines der Geschäftsmodelle von Spammern:

Der Anteil an Spam im Internet ist von 71 % in 2014 auf inzwischen unter 50 % gesunken. Sind aber immer noch 15 Milliarden Spam-E-Mails pro Tag. Und hinter jeder dieser E-Mails steht ein Geschäftsmodell.

Diese Statistik beantwortet auch gleich die Frage:

Wo kommt hier überhaupt das Geld her!? Es kann doch nicht so viele Leute geben, die auf Spam klicken?

Die Antwort darauf ist: Masse.

1 von 12 Millionen medizinischer Spam-E-Mails hat einen Kauf zur Folge. Jetzt könnte man natürlich den Schluss ziehen, dass diese eine Person (die es wahrscheinlich einfach nicht besser weiß) 12 Millionen andere Menschen mitzieht und das Geschäftsmodell des Spammers erst gewinnbringend macht.

Und man hätte recht.

Fazit

Dieser kleine Ausflug hat mir viel beigebracht:

- Vertraue keiner Tracy, die dir einen Link mit einer Affiliate ID schickt.

- Es gibt eine – ich nenns mal so – Branche, von der ich nach wie vor keine Ahnung habe, wie groß sie wirklich ist.

- Diese Spammer sind keine guten Programmierer. Müssen sie aber auch nicht.

Was mich jedoch beruhigt ist: Inzwischen sind die Spamfilter anscheinend so gut, dass Tracy schon nicht einmal mehr ihre Spamseite in der E-Mail verlinken darf, und auf absurde Schreibweisen wie “{xtracy c óm}” zurückgreifen muss, um überhaupt noch in meinem Posteingang zu landen. Und selbst dort wurde sie als Spam markiert.

Nur eines verstehe ich einfach nicht:

Die Zielgruppe dieser E-Mail ist irgendwo zwischen

- Menschen, die so gutgläubig oder naiv sind, dass sie sich nicht von Rechtschreibfehlern und den anderen Red Flags abhalten lassen, aber

- so intelligent sind zu kapieren, dass es sich bei {xtracy c óm} um einen Link handeln sollte.

Das kann sich doch nicht rechnen, oder?

Vielleicht war ich selbst einer der Wenigen, die überhaupt auf die Seite kamen? Habe ich irgendwo einen Spammer frohlocken lassen, weil er plötzlich total viele Sessions auf seinen Seiten hatte?

Sorry Bro.