Ich beichte es hier und jetzt: Als ich noch ein Auto hatte, bin ich schnell gefahren. Immer 10 bis 15 km/h über dem Limit? Ich weiß nicht warum. Um schneller dort zu sein kann es nicht gewesen sein.

Die minimale Zeitersparnis war es nicht wert, aggressiv hinter Lastwägen und Sonntagsfahrern her zu sein.

Aber was sich damals in meinem Kopf abgespielt hat, finde ich heute noch interessant. Unbewusst habe ich kalkuliert:

Die Wahrscheinlichkeit, erwischt zu werden mal die erwartete Strafe versus den Fahrspaß und die Zeitersparnis.

(ob ich mir selbst nur Stress mache ist erst später als Faktor hinzugekommen)

Aber warum erzähle ich dir das?

Weil diese Kalkulation im Endeffekt eine Risikobewertung war. Eintrittswahrscheinlichkeit, erwarteter Schaden.

Und ich würde behaupten, jeder von uns macht laufend diese Art von Risikobewertungen – das ist es schließlich, was uns durch die Jahrtausende überleben lassen hat.

- Fahre ich heute lieber Uber, damit ich mir in der U-Bahn nicht den Coronavirus hole?

- Welche Themenbereiche kann ich für die nächste Prüfung kalkuliert auslassen?

- Versuche ich etwas Neues, oder bleibe ich beim Alten, bewährten?

Die Summe all dieser kleinen Bewertungen kann man auch als Threat Model bezeichnen.

Und jede Person, jede Organisation, ja jedes Projekt hat ein Threat Model.

Perfekt ist ein Mythos

Jeder, der sich einmal mit Projektmanagement beschäftigt hat, kennt wohl dieses Dreieck:

Es zeigt, dass Projekte – oder eigentlich alles, was wir tun – nie perfekt sein wird – an irgendeiner Ecke müssen Abstriche gemacht werden. Sei es Zeit, Kosten oder Qualität.

Und genau deshalb wird die IT-Security-Branche immer etwas zu tun haben.

Es ist einfach unmöglich, die perfekte Software zu schreiben.

Das Maximum, das wir hinbringen, ist zumindest die Risiken zu kennen, und bewerten zu können.

Also ein Threat Model zu haben.

Passwörter in ein Buch schreiben?

Eines der interessantesten Beispiele für unterschiedliche Threat Models ist Folgendes:

Was ist sicherer: Für alle Dienste das selbe oder ein ähnliches Passwort zu verwenden? Oder überall ein individuelles Passwort, das dafür offline in ein Buch geschrieben wird, und im Haus verwahrt?

Sieht man von Passwortmanagern ab (Ein Tool, das für Ältere Personen wohl schwer zu implementieren ist), lässt sich diese Frage eigentlich nicht wirklich beantworten.

Die Gefahr, dass durch gleiche Passwörter beispielsweise meine Oma gehackt wird ist weit höher, als dass jemand bei ihr einbricht, und das Passwortbüchlein stiehlt.

Zum Vergleich: Im Threat Model von Edward Snowden sind als Gegner ganze Staaten und Geheimdienste enthalten. Bei uns als Privatpersonen wohl eher nicht.

Threat Modelling – Die Landkarte

Wie es in der IT üblich ist, gibt es natürlich einen Prozess, so ein Threat Model aufzubauen. Ich werde dich nicht mit den Details langweilen, aber es sind dennoch ein paar interessante Inputs enthalten.

Begonnen wird hier mit einer Landkarte. Einer Landkarte der Software, des Unternehmens – oder deines Lebens.

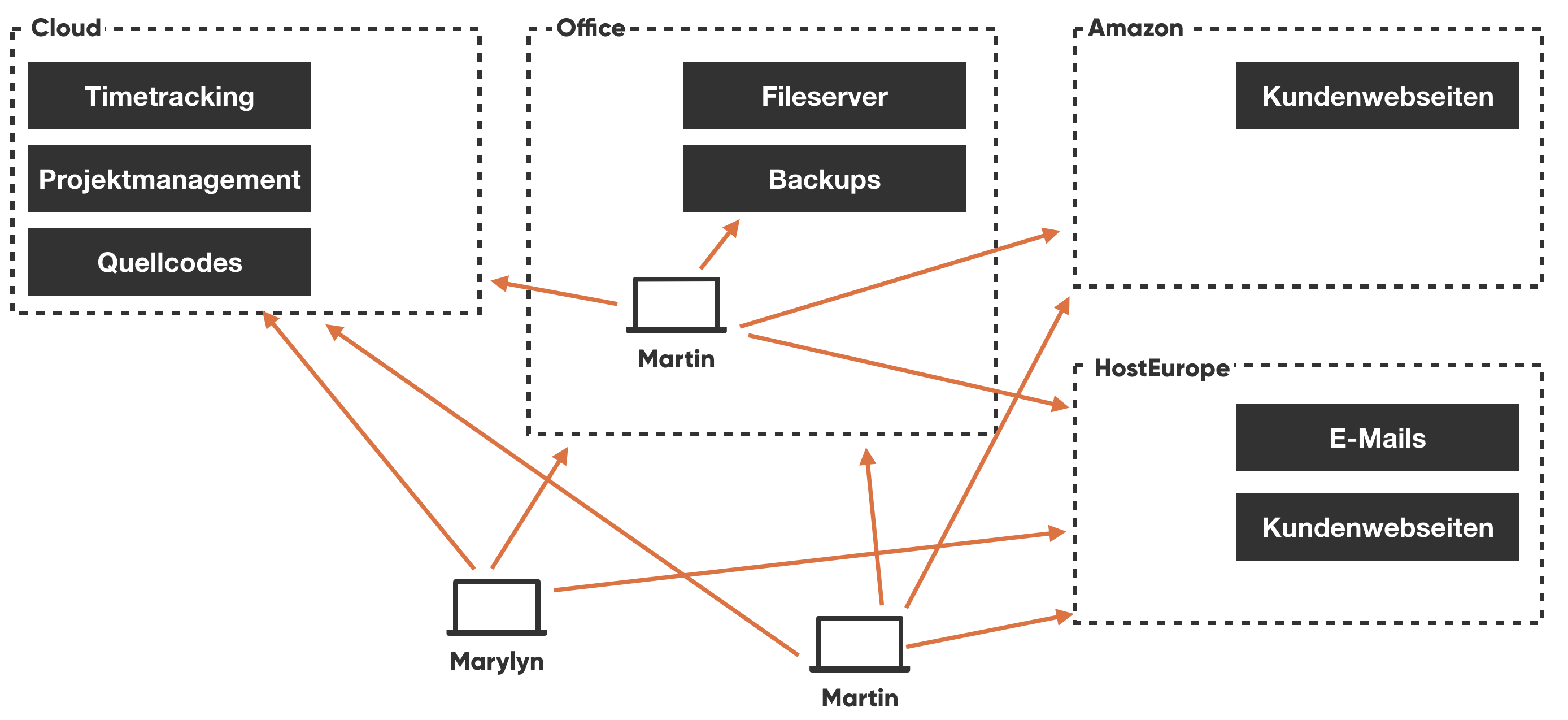

Eine (fiktive) Darstellung meines Unternehmens könnte so aussehen:

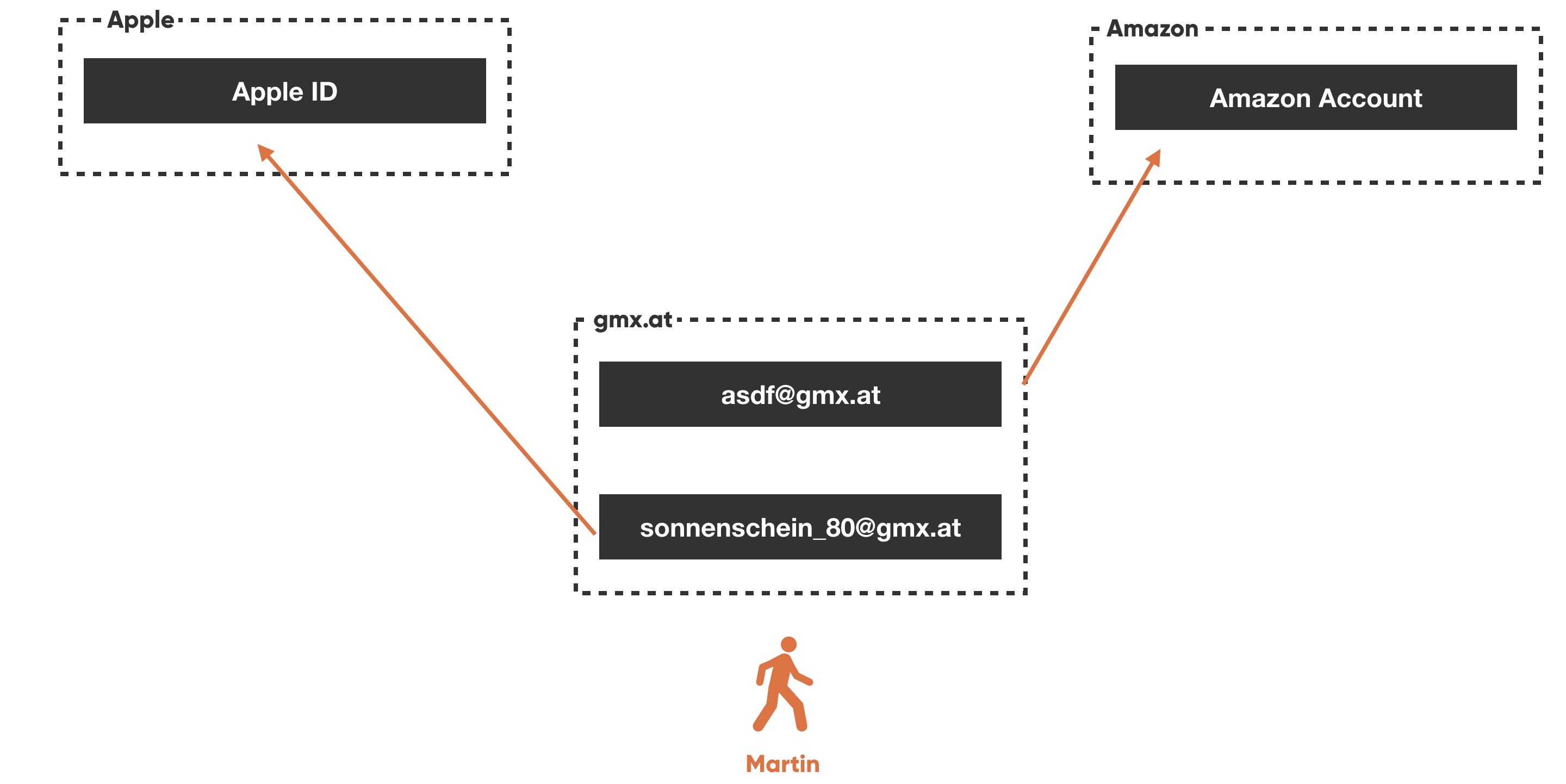

Für eine Privatperson wäre so eine Darstellung möglich:

Threat Modelling – die Gefahren

Danach kann man Element für Element durchgehen, und mögliche Gefahren Brainstormen.

- Was passiert, wenn es ein Angreifer schafft, einen Laptop zu stehlen. Was kann er dann damit tun?

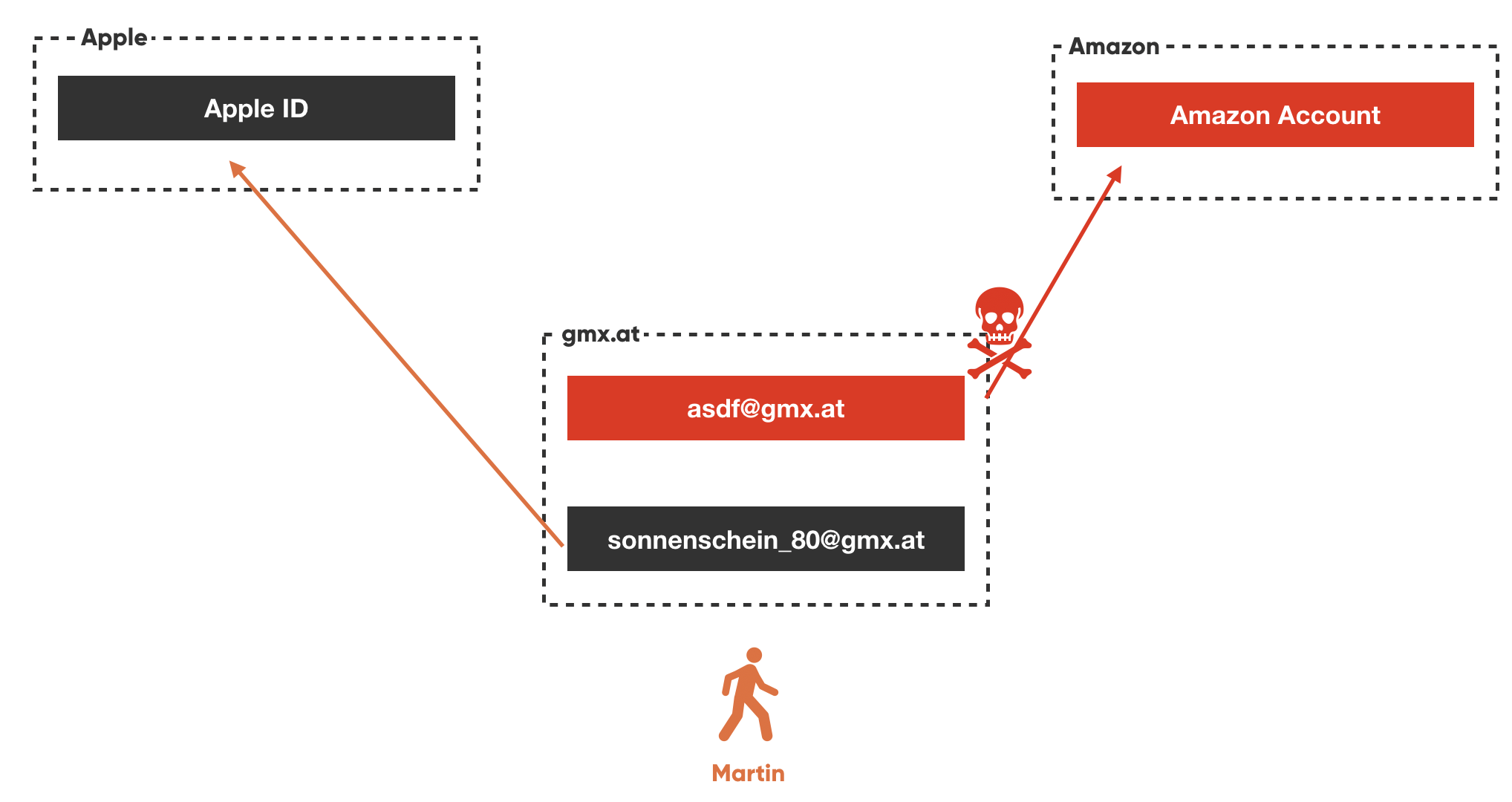

- Sollte ein Angreifer die GMX-Adresse asdf@gmx.at hacken (weil ich z.B. das Passwort nicht individuell gewählt habe), kann er dann das Passwort des Amazon Accounts zurücksetzen?

- Wenn er dann den Amazon Account in Besitz hat – was kann er sich holen? Zum Beispiel die letzten 4 Ziffern meiner Kreditkarte?

- Kann ich dann den Apple Support dazu bewegen, mein Passwort zurückzusetzen? Weil der verlangt als Verifikation die letzten 4 Ziffern meiner Kreditkarte?

- Wenn der Angreifer die Apple-ID in Besitz hat: Kann er dann mein Handy, mein Macbook aus der Ferne löschen?

Wenn das jetzt weit hergeholt klingt. Das ist wirklich so passiert. Große Empfehlung an dieser Stelle – dieser Artikel ist an “what the hell” kaum zu überbieten.

Threat Modelling – Maßnahmen

Nachdem wir uns ein wenig mit unser eigenen Verwundbarkeit beschäftigt haben, können wir immerhin relativ leicht Maßnahmen ableiten.

- Vielleicht doch endlich ein paar Passwörter ändern?

- Einen Passwortmanager verwenden?

- Oder ein Passwortbüchlein?

Herzlichen Glückwunsch! An dieser Stelle hast du dir wahrscheinlich mehr Gedanken über deine eigene IT-Sicherheit gemacht, als einige (sprich: viele) Unternehmen da draußen.

Hinsehen, statt wegschauen

Ich verstehe ganz genau, warum sich niemand diesen Prozess antun will. Es ist viel einfacher, nicht hinzusehen und mit einer subtilen, undefinierten Angst zu leben, als Risiken ins Auge zu schauen.

Nur: Rational wissen wir ja, dass das nicht die Lösung sein kann. Du kannst öfter zum Zahnarzt gehen, mit kleineren Eingriffen. Oder du wartest, bis du wirklich ein Problem hast.

Wenn wir’s auf Unternehmen umlegen: Der Großteil der Unternehmen scheint zu warten.

Auf was?

- Dass die Cyberkriminalität von selbst verschwindet?

- Dass das Unternehmen von selbst sicherer wird?

- Dass die Mitarbeiter selbst in diesem Bereich Awareness erlangen?

Plot Twist: Keines dieser Dinge wird passieren. Und das wissen wir (denke ich).

Aber vielleicht verschwinden diese Probleme tatsächlich von selbst. Und zwar, wenn es das Unternehmen nicht mehr gibt. Laut einer Studie aus Großbritannien gibt es 60% der kleinen Unternehmen 6 Monate nach einem Cyberangriff nicht mehr.

Genau deswegen habe ich das hack-mi.net Bootcamp erschaffen.

Was ist dein Threat Model?