Es ist zu lange her. Zu lange, dass ich mit den Scammern, Glücksrittern und Spammern dieses Internets zu tun hatte. Sie haben mir gefehlt, ehrlich.

Doch dann kamst du. Philipp Koenig. Wie ein Ritter in weißer Rüstung auf einem Pegasus fliegst du in meine Inbox.

Und auf den ersten Blick ist mir klar, das wird ein Blogartikel. Die Signatur sagt Brass Precision Components, deine E-Mail-Domain sagt Davis Art, jeder Englischlehrer sagt „5, setzen!“. Doch mein Herz sagt JA!

Spaß beiseite. Ich lade mir die Attachments herunter (Ein Bild mit dem Excel Icon), jage alle Files und Links in der E-Mail durch Virustotal. Schadsoftware scheint das schon einmal nicht zu sein.

Hast du einen Excel-Account?

Gut, klicken wir mal auf das mini mini „Download“ unter dem riesigen Icon.

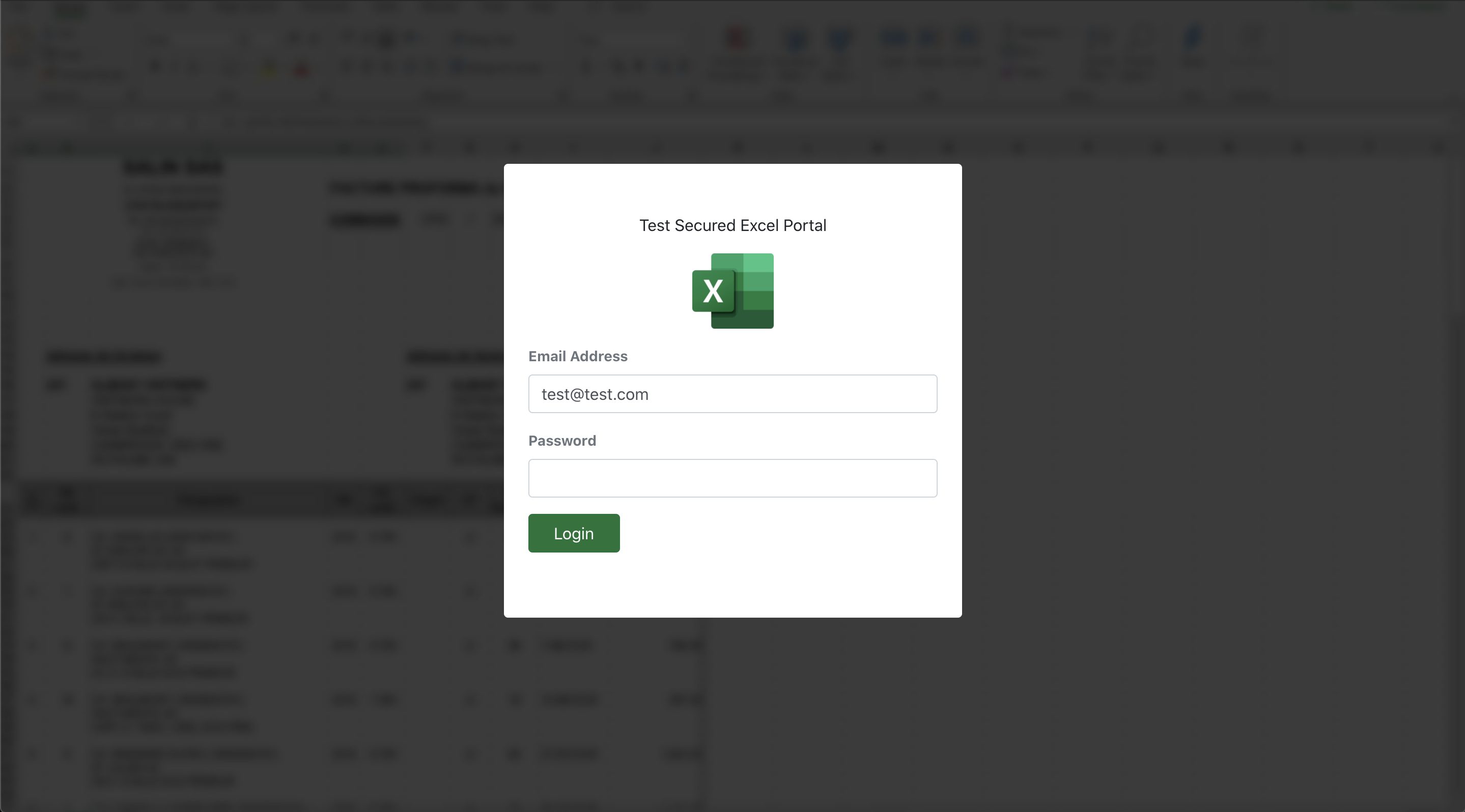

Ein relativ abstruser Link führt zu einem aus meiner Sicht relativ gut gemachten Phishing-Login:

Das „Test“ in „Test Secured Excel Portal“ Wird sogar je nach E-Mail, die man eingibt geändert. Der verschwommene Hintergrund lässt uns schon erahnen, dass hinter dem Login ein Dokument liegt. Ein Auftrag? Eine Rechnung? Die beiden Dinge scheint Herr Koenig zu verwechseln, wenn man den E-Mail-Text liest.

Naja, auf jeden Fall:

Dieses Portal soll dazu dienen, echte Logins von den Opfern zu sammeln.

Wobei mich schon interessieren würde, was die Phishing-Opfer da so eingeben. Einen dedizierten Excel-Account gibt es ja nicht. Wir werden es herausfinden.

Ich werde sofort an den Artikel von Christian Haschek erinnert, der es geschafft hat, ein Phishing Portal offline zu nehmen, indem er einfach zufällige Daten abgesendet hat.

Vielleicht können wir es hier sogar weiter treiben?

Philipp, lern coden

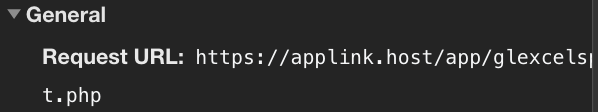

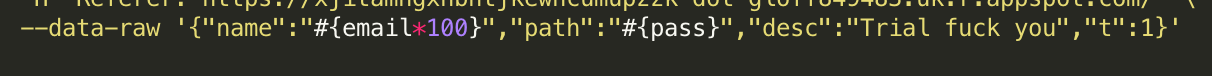

Ich sehe mir an, wo denn die Daten hingeliefert werden, wenn ich etwas eingebe und auf „Login“ klicke:

Okay, dahinter steckt also PHP. Ich lade die Datei mal einfach so, und werde nur mit einer Fehlermeldung begrüßt. Hmm. Dann versuche ich, auf den Order zuzugreifen.

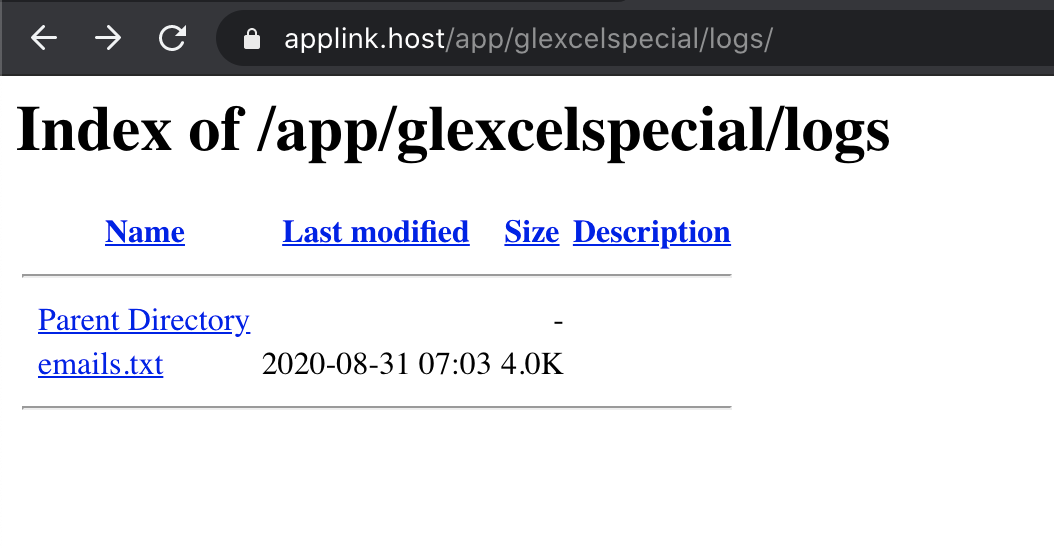

HA!

Ich finde einen weiteren Ordner namens „logs“. Das sollte so nicht möglich sein, wäre alles richtig konfiguriert. Und in diesem Ordner?

Alles klar. emails.txt. Ich sehe mir die Datei an und staune.

Jeder. Einzelne. Loginversuch. Ist. Hier. Protokolliert.

Es sind 15 oder so. 3 davon von mir. Das Ding ist brandneu. Unser Cyberkrimineller hat gerade erst angefangen.

Ich aktualisiere meinen Browser hin und wieder, und sehe, wie die Loginversuche mit echten Passwörtern eintrudeln. Ich überlege, das irgendwo zu melden. Aber so etwas wird sehr wahrscheinlich nicht einmal verfolgt.

Zum Glück wird mir diese Entscheidung dann abgenommen.

Aber vorher sehe ich mir ein paar Statistiken an. Ich analysiere die Loginversuche. Wir haben inzwischen:

- 65 Einträge insgesamt

- von 38 E-Mails

Sehe ich mir die Daten so an, versuchen tatsächlich manche Personen sich mit mehreren Passwörtern einzuloggen.

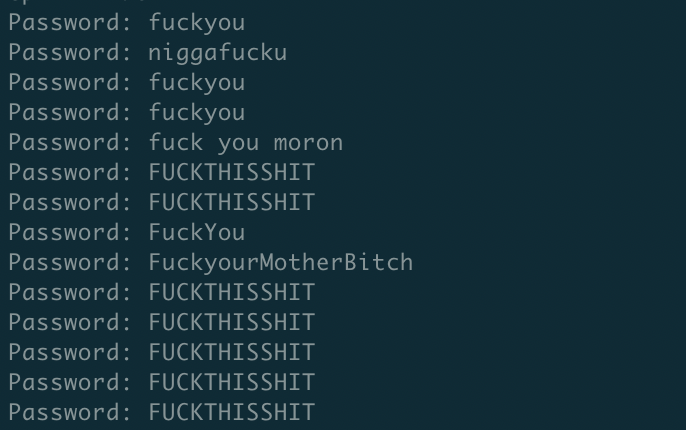

Weiters sind 53 einzigartige Passwörter in der Datei, wovon 14 das Wort „fuck“ in allen Variationen enthalten.

Das sind die Personen, die kapiert haben, dass es hier um Cybercrime geht.

Wir haben hier also eine – ich nenne es liebevoll die fuck-ratio – von sage und schreibe 26%.

Ich habe gerade so meinen Spaß, da erscheinen folgende Logins:

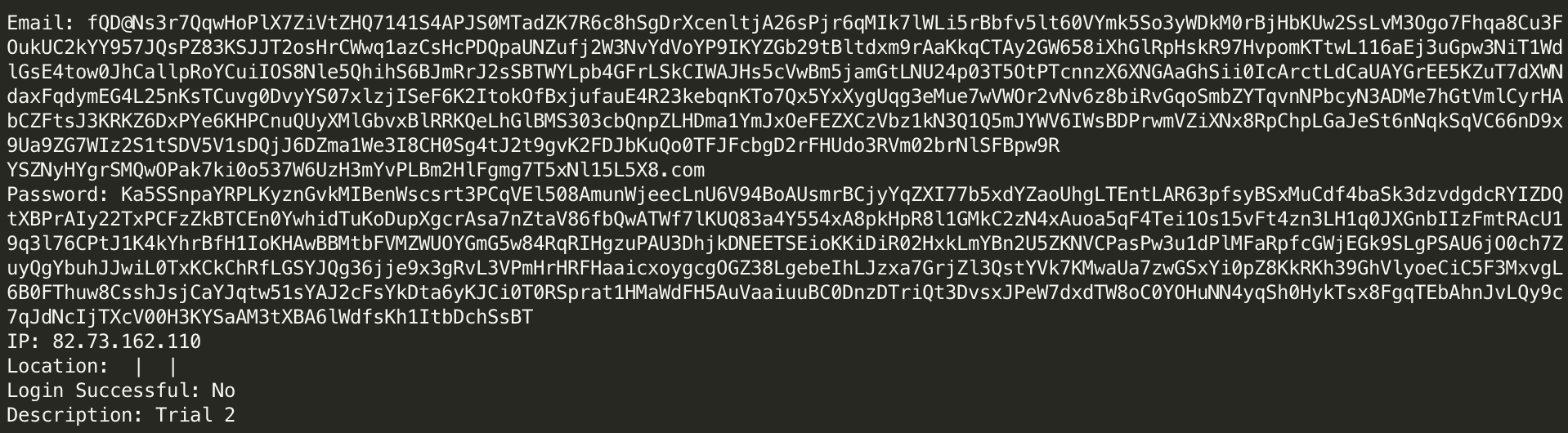

Und zwar viele davon. 231, um genau zu sein.

Hat hier jemand Haschek’s Post gelesen, und automatisiert hier zufällige Fake-Logins? Die IP-Adresse ist aus den Niederlanden.

Und dann?

Geht die Plattform offline.

Fehlermeldungen, nicht verfügbar.

Das war also der Spaß mit Philipp Koenig. Oder?

Versuch 2

Aber ein Glücksritter wäre kein Glücksritter, wenn er beim ersten Rückschlag aufgeben würde, nein. Einen Tag später erhalte ich genau die selbe E-Mail. Selber Login, selber Fail mit den protokollierten Logins. Egal, ich habe anderes zu tun. Wird sich der Niederländer schon wieder darum kümmern, oder?

Leider nein.

Noch einen Tag später erfreut sich die Phishing-Plattform weiterhin bester Gesundheit.

Wo ist unser Niederländer? Der Rächer der gephishten?

Aber wenn das Ding schon wieder einen Tag läuft, interessiert es mich doch: Wie viele Opfer konnte unser Cyberkrimineller schon finden?

Wow.

1324 Einträge, 599 einzigartige E-Mail Adressen.

992 einzigartige Passwörter, davon enthalten 32 das Wort „fuck“, was eine fuck-ratio von ziemlich miesen 3 % ergibt.

Er ist erfolgreicher geworden, keine Frage.

With great power comes great responsibility

hat einmal ein weiser Mann gesagt (Uncle Ben aus Spider Man). Und irgendwie kann ich nicht mit ansehen, wie hier im Sekundentakt Personen (wahrscheinlich) gehackt werden. Auch wenn da Unternehmensberatungen dabei sind, die selbst IT-Infrastruktur und IT-Consulting anbieten und ein Passwort wie rosalinde1979 haben.

Ich muss irgendetwas tun.

Da fällt mir wieder ein, wie Christian Haschek eine dieser Plattformen zum Absturz brachte.

Ich habe einen Plan.

1. Kann ich das Absenden automatisieren?

Ja, kann ich. Nächster Schritt.

2. Wie kann ich dem Kriminellen schaden?

Haschek hat es geschafft, die gesamte Plattform offline zu nehmen. Ich weiß nicht, ob das hier auch möglich ist. Aber auf jeden Fall kann ich mal eine große Menge sinnloser Logins abgeben.

Und, wenn sonst nichts funktioniert, hat unser Glücksritter zumindest eine sehr sehr große Textdatei, die unnötig lange dauert, um sie zu öffnen.

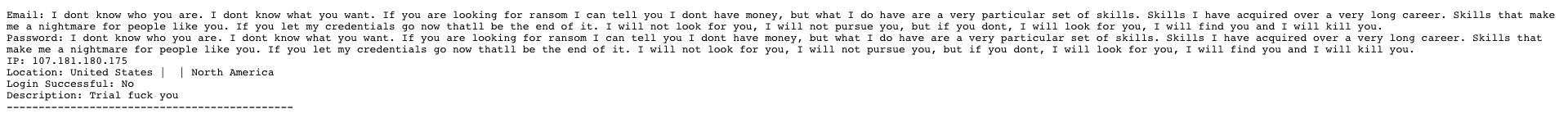

Für diese Fake-Logins wühle ich ganz tief in der Geschichte des Internets, und werde beim Film Taken fündig. Falls du ihn nicht gesehen hast, der Hauptcharakter hält einen berühmten Monolog, den ich ein wenig anpasse:

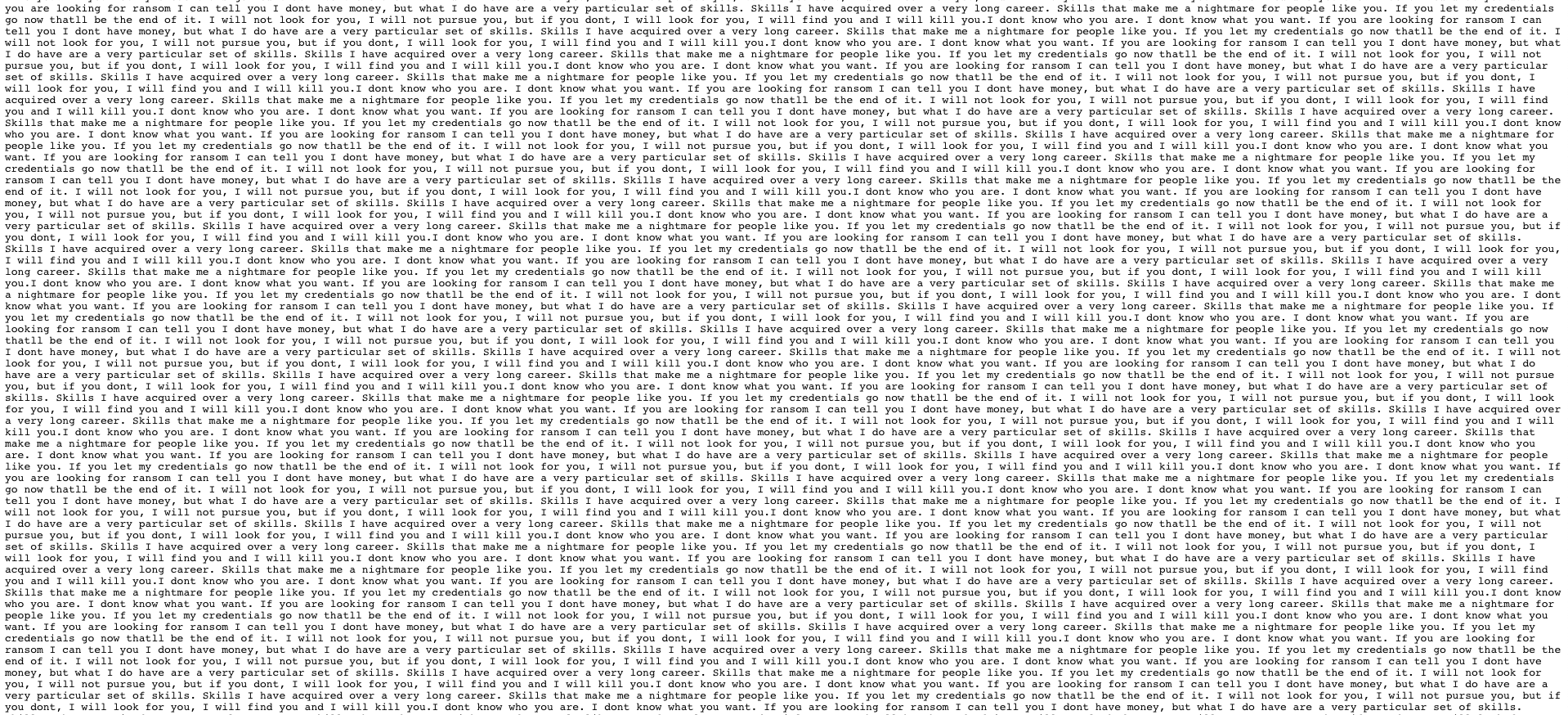

I don’t know who you are. I don’t know what you want. If you are looking for ransom I can tell you I don’t have money, but what I do have are a very particular set of skills. Skills I have acquired over a very long career. Skills that make me a nightmare for people like you. If you let my credentials go now that’ll be the end of it. I will not look for you, I will not pursue you, but if you don’t, I will look for you, I will find you and I will kill you.

Ich probiere es aus, und siehe da:

Aber das ist mir zu wenig. Ich will diese Datei zur Gänze befüllen. Ich passe meinen Code an, dass er mit jedem Fake-Login dieses Zitat in hundertfacher Ausführung absendet:

Das sieht dann so aus:

Es ist wunderschön 🙃

404

Kurz halte ich inne und feiere die Idee, dass irgendwo ein Cyberkrimineller ewig wartet, bis seine Opfer-Datei sich öffnet. Vielleicht freut er sich sogar, dass so viele auf seinen Trick reingefallen sind.

Nur um dann – in hundertausendfacher Ausführung – von einem Zitat aus einem Film begrüßt zu werden, in dem es darum geht, dass er ausfindig gemacht wird.

Ich sehe zu, wie die Opfer-Datei anwächst. 10, 15, 30, 35 Megabytes.

Und dann: bzzt.

Fehler. 404 Not Found.

Die Phishing Plattform ist offline. Sieg! Für wie lange? Das bleibt abzuwarten

Zum Schluss noch ein kurzes Statement an Philipp Koenig:

Betreff: Come at me bro!

Lieber Philipp, du wirst mich nicht los. Morgen schreibe ich mir ein Skript, das mir eine Nachricht sendet, sobald deine Plattform wieder aktiv ist. In der Sekunde werden schlechte Meme-Quotes auf dich niederregnen. Und wenn ich nicht online bin, wird irgendwo auf dieser Welt jemand diese Arbeit weiterführen.

lg, Martin

Ich hoffe nur, dass die Opfer keinen allzu großer Schaden durch unseren Täter hier erfahren haben.