Als Kind hatte ich eine Phase, in der wollte ich unbedingt Detektiv werden. Ich habe alles verschlungen: Tipps zum Spurenlesen, wie man Verfolger abschüttelt, einfach alles zum Thema.

Wer hätte gedacht, dass ich 20 Jahre später genau das machen würde – am Laptop, im Kaffeehaus. Ohne Trenchcoat.

In meinem letzten Artikel habe ich mir das Twitter-Netzwerk eines Bitcoin-Scammers angesehen.

Zur Erinnerung:

- Es gibt hunderte Fake-Elon-Musk Accounts auf Twitter

- Diese Accounts sind zum größten Teil gehackt, nicht als Fakes angelegt worden

- Diese Accounts verbreiten Scam-Seiten im Kommentarbereich der Tweets vom Original Elon Musk

Immerhin, einige User haben Spaß damit:

Ich beginne dort, wo ich in Part 1 aufgehört habe: beim Not Musk Bot.

Von Twitter Accounts zu Webseiten

Der Not Musk Bot hat bequemerweise eine Liste angelegt, in der alle Fake-Musks hinzugefügt wurden. Diese Liste enthält über 200 Accounts.

Die ich alle durchgehe.

Meine Fähigkeit, gehackte Twitter-Accounts auf einen Blick zu erkennen, ist dadurch auf über 9000 gestiegen. Jeden Account, den ich als gehackt erkenne, wird auf geteilte Scam-Links durchsucht.

Nach einer zermürbenden halben Stunde habe ich eine Liste von ca. 20 Domains, auf denen die Scams gehosted wurden. Es gibt natürlich viele mehr, aber die sind entweder gelöscht, oder nicht mehr auf Twitter zu finden.

Weiters kenne ich jetzt die Taktiken der Scammer:

Die Taktiken

Essentiell für Andrey ist es, dass die Links auf Twitter möglichst professionell und vertrauenswürdig aussehen. Oft ist also hier davon abzuraten, die Scam-Links direkt zu posten.

Vor Allem, weil Twitter nicht vertrauenswürdige Verlinkungen schneller findet, als z.B. einen Fake-Post auf medium.com.

Der Scammer von Welt zieht hier also eine Ebene ein: auf einem vertrauenswürdigen Medium wird eine “Sales”-Seite erstellt, die dann erst auf den Scam verlinkt.

Klassiker, die ich hier gesehen habe, sind:

- Yandex

- Medium

- Google Docs

- Tumblr

Was tun mit einer Liste von Domains?

Jetzt kann ich endlich ein Tool verwenden, das ich euch schon seit Ewigkeiten zeigen möchte: Maltego.

Maltego ist ein Open Source Intelligence-Tool, mit dem Netzwerkanalysen, High-Profile-Ermittlungen usw. durchgeführt werden können. Es gibt sogar eine Erweiterung, mit der ein Kriminalfall oder organisierte Kriminalität abgebildet werden kann.

Da schlägt mein Automatisierungs-Herz höher. Anstatt jede Domain einzeln zu analysieren, kann ich alle in Maltego eintragen, und über alle Domains mit einem Klick Abfragen ausführen.

Das mache ich mal direkt:

Dass hier hinter vielen Domains keine Webseite mehr hinterlegt ist, macht es dem Tool schwer. Hin und wieder muss ich also händisch nachhelfen.

Als Nächstes mache ich eine sogenannte whois-Abfrage.

Bei jeder Domain ist ein Registrant hinterlegt (das ist der Grund, warum du Spam kriegst, sobald du eine Domain registrierst). Das kann dein wirklicher Name sein – oder aber ein Tool, das den wahren Besitzer der Domain verschleiert.Das ist natürlich das Recht eines jeden Domainbesitzers (wer will schon Spam), wird aber natürlich von Scammern ausgenutzt.

Ich erwarte mir nicht wirklich viel davon, und werde dafür nicht enttäuscht.

Das Tool findet ein paar E-Mail Adressen, die jedoch alle von Privacy-Tools oder Abuse-Adressen (zum Melden, falls auf der Domain Schabernack betrieben wird) sind.

Immerhin, mein Graph im Tool sieht schon aus wie eines dieser Boards des FBI im Fernsehen:

Hier komme ich also nicht weiter. Zum Glück habe ich in diesen Screenshots ein paar Domains weggelassen (sonst wär die Spannung kaputt).

Google Analytics

Der Fun-Fact, dass auf der Patient Zero-Webseite Google Analytics installiert ist, war nicht zufällig von mir platziert.

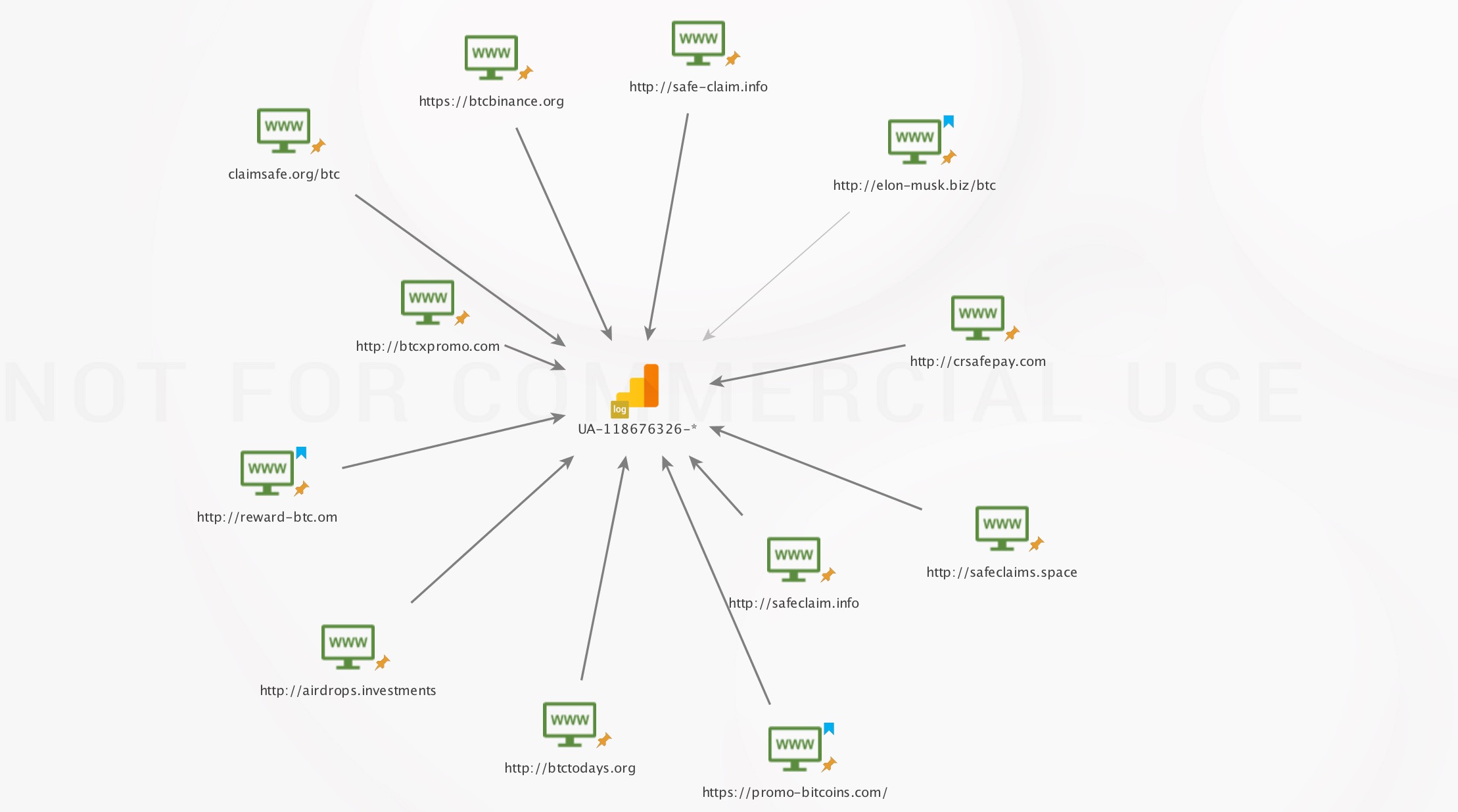

Ein Google Analytics Tracking Code besteht aus mehreren Teilen. Und nur der letzte Part wird von Webseite zu Webseite verändert. Der vordere Teil bleibt für den jeweiligen Account immer gleich.

Bedeutet:

Finde ich auf einer Webseite eine Google Analytics Tracking Code, so kann ich weitere Webseiten im Besitz der selben Person finden.

Falls du nur über diesen Artikel scrollst: jetzt kommt der spannende Part.

Ich trage also den gefundenen Tracking-Code in Maltego ein:

![]()

Und klicke auf “other sites with this tracking code”.

Ich fühle mich gerade wie ein Geheimagent.

Bis das Tool keine einzige andere Webseite findet.

Shit.

Aber davon lasse ich mich natürlich nicht abhalten. Es kann leicht sein, dass Maltego hier keinen allzu großen Index hat – angesichts der sehr kurzen Lebensdauer dieser Scam-Seiten ist es plausibel, dass hier nichts gefunden wird.

Also wende ich mich an die Seite, die mir immer hilft, wenn ich in Not bin:

Google.

Mit fortgeschrittenen Such-Operatoren finde ich zwar nicht direkt andere Webseiten unseres Scammers Andrey, aber ein paar Einträge in Plattformen, die schädliche oder scammy Webseiten tracken.

Die Webseite selbst existiert also nicht mehr, aber die Metadaten wurden alle in dieser – ich nenne sie mal Aufpasser-Plattform – gespeichert.

Diesen Schritt wiederhole ich mit Bing, und sogar mit Yahoo (Verzweiflung pur?). Beides liefert mir noch einmal ein paar zusätzliche Domains, auf denen der selbe Google Analytics Account verwendet wurde wie beim Patient Zero.

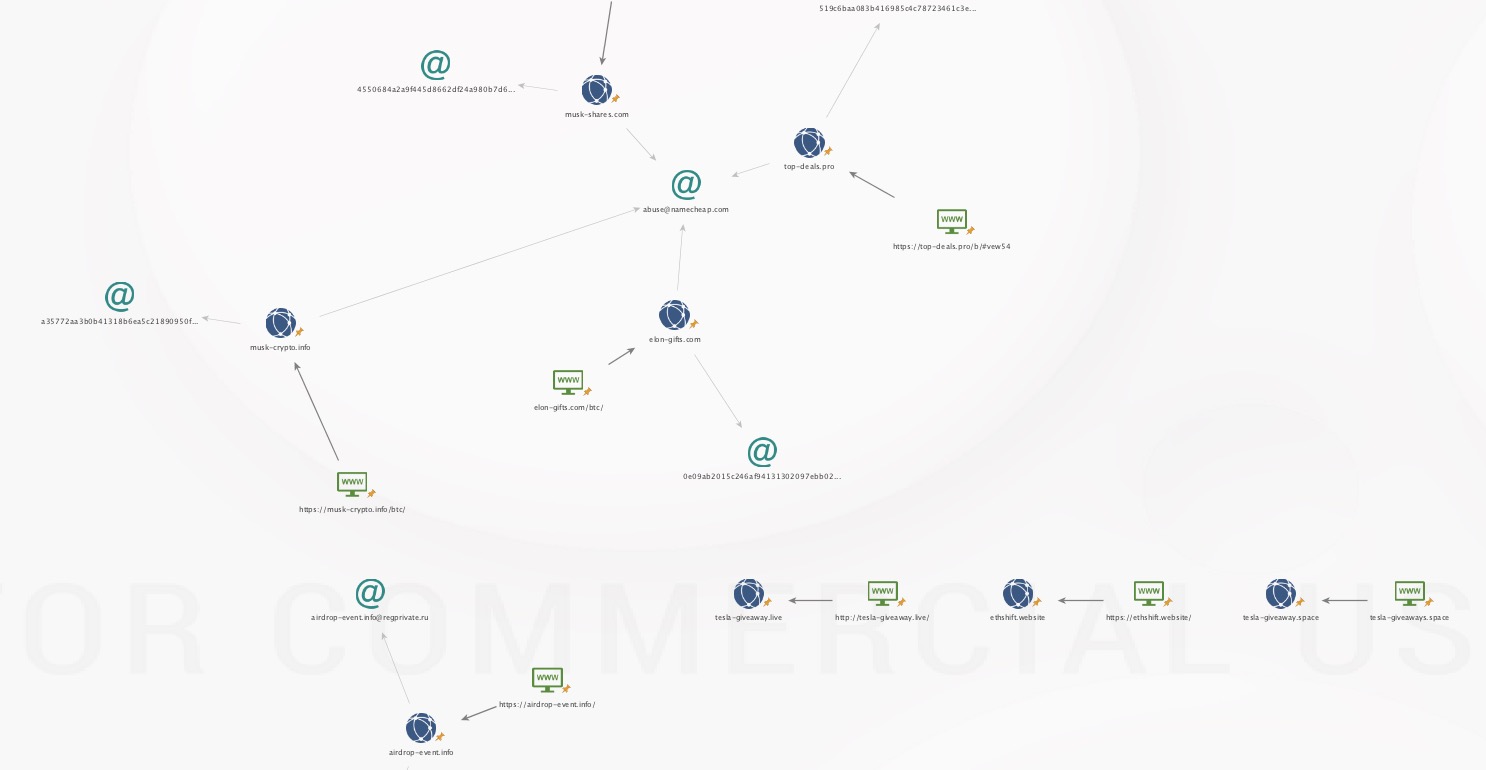

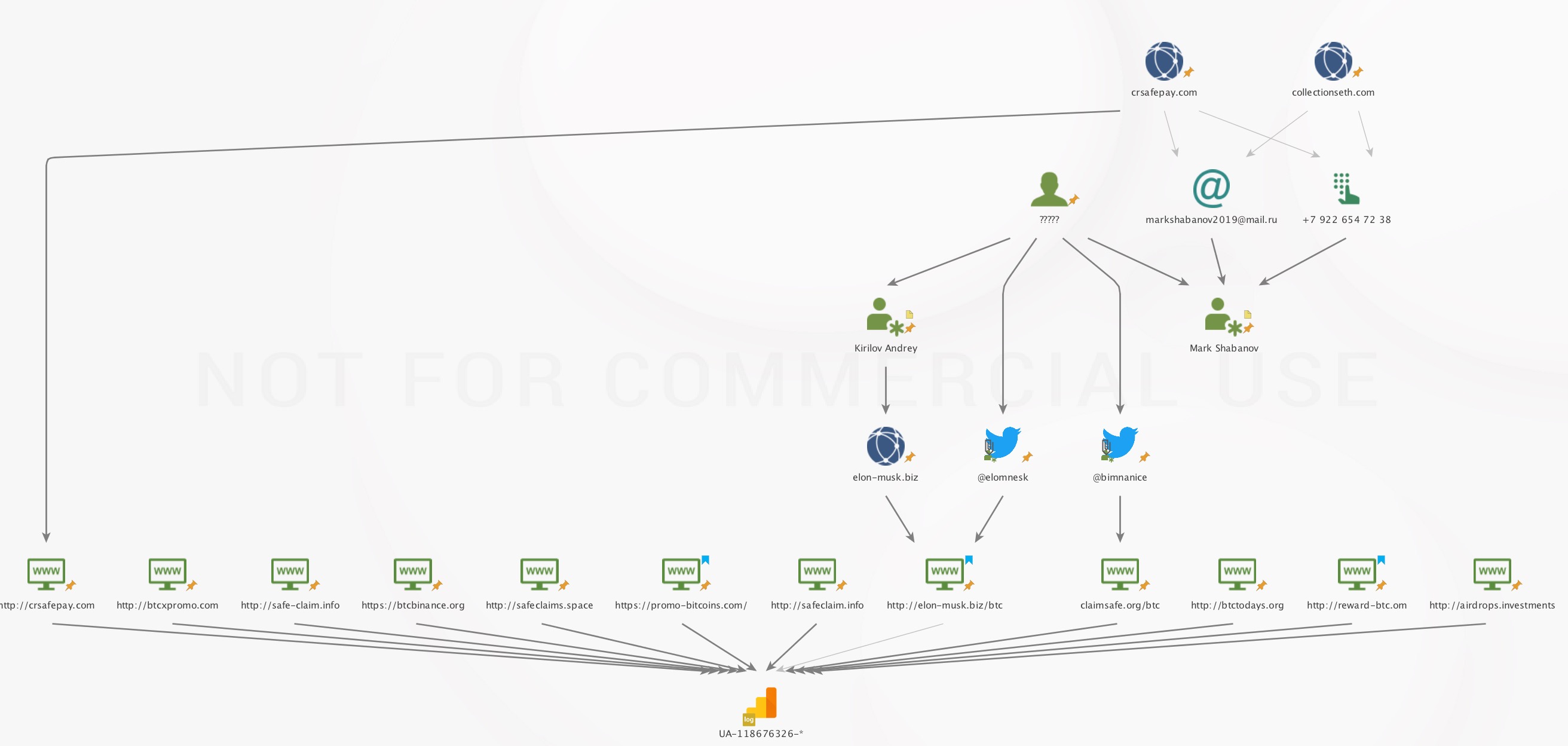

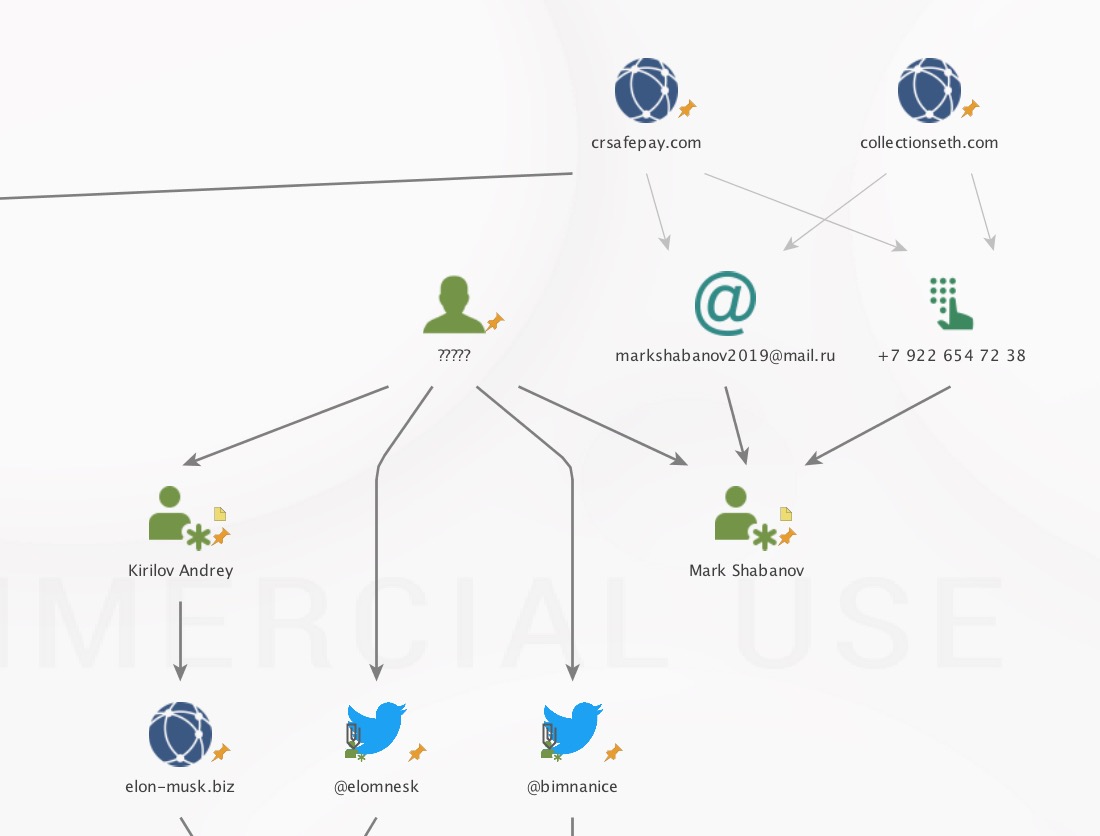

Das Netzwerk von Andrey nimmt Gestalt an:

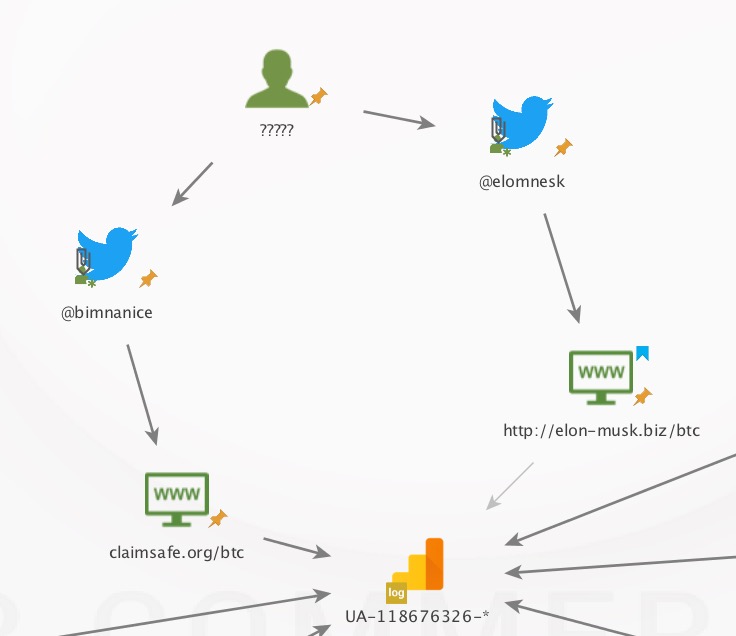

3 dieser 12 Webseiten sind tatsächlich noch online. Ich füge weiters die Twitter-Accounts hinzu, die Links zu Andrey’s Seiten gepostet haben.

Ich führe mit diesen Daten die Abfrage nach den whois-Daten noch einmal aus. Diesmal stehe ich nicht mit leeren Händen da:

- 1 “echte” E-Mail, aus der ich einen Namen rückschließen kann

- 1 Name

- 1 Telefonnummer

Das gesamte Netzwerk sieht nun so aus (Sackgassen ohne wichtige Informationen sind hier ausgelassen).

Sehen wir uns das im Detail an:

- Es gibt ein oder mehrere Personen, die 12 Webseiten (nach Stand der Recherche) besitzen. Die alle den selben Google Analytics Tracking Code verwenden/verwendet haben.

- Die Registrations-Daten der Domains sind größtenteils verschleiert, jedoch finden sich 1 Name, sowie eine “echt” erscheinende E-Mail Adresse.

- 2 bestätigt gehackte Twitter-Accounts, die auf die Webseiten verwiesen.

- Die Telefonnummer führt nach Russland.

Die Person(en) dahinter

Den Namen Andrey in Part 1 habe ich nicht zufällig gewählt. Jedoch ist hier Vorsicht geboten: das sind alles keine Beweise. Im Internet ist alles fälschbar.

Wie geht der Spruch? Jeder Mann im Internet ist ein Mann, jede Frau im Internet ist ein Mann, und jedes Kind ein FBI-Agent.

Natürlich habe ich die Namen gegoogled, und auch Profile in den sozialen Medien gefunden. Aber hier ist der Link einfach zu schwach, da ich keine direkte Beziehung zwischen der E-Mail und einem dieser Accounts herstellen konnte. Daher werde ich hier keine Screenshots oder Links hinzufügen.

Es sei denn, ich finde noch etwas. Aber dann gäbe es sowieso einen Teil 3.

Fazit

Hier endet meine Reise fürs Erste. Die Chance, dass mit diesen Infos tatsächlich ein Scammer gefasst wird, ist gleich 0. Da ist mein Hebel größer, wenn ich mit dieser Geschichte etwas Awareness schaffen kann.

Ganz wollte ich aber trotzdem nicht aufgeben:

Ich habe an die gefundene E-Mail Fanpost geschrieben. Vielleicht kommt ja eine Antwort? Das Ego habe ich genug gestreichelt: